Le 27 juin dernier, un grand nombre d’entreprises ont été victimes d’une cyberattaque, à savoir un piratage informatique massif. Faisons un point sur cet événement.

Qu’est-ce qu’une cyberattaque ?

Une cyberattaque est un acte de vandalisme consistant à propager volontairement un logiciel malveillant, dans le but de mettre à mal du matériel ou des données informatiques. Les raisons sont aussi diverses que les vandalismes « traditionnels » :

- revendication politique

- idéologie extrémiste

- concurrence industrielle

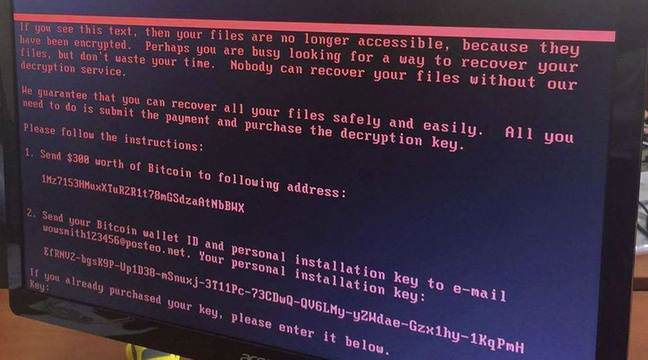

Dans le cas de la cyberattaque dernière, il s’agissait d’une prise d’otage de données contre rançon.

Comment ça marche ?

Une cyberattaque fonctionne comme tout virus, en suivant 4 étapes :

- installation dans le système

- analyse de l’environnement

- mise en application de la malveillance

- propagation par le réseau

La différence entre un virus classique et une cyberattaque est que, dans le second cas, le code est orienté pour cibler des institutions ou une catégorie de matériel spécifiques (gouvernement, entreprise, centrale nucléaire…).

Comment s’en prémunir ?

La plupart des systèmes automatiques (comme les distributeurs de billets, les centrales nucléaires, les automates industriels…) ne disposent pas de protection antivirale, malgré leur connectivité au réseau pour des raisons de gestion ou de maintenance.

Je peux vous proposer une configuration de PC qui serait totalement à l’abri de ce genre d’attaque. L’idée est d’accéder aux données en 2 temps :

- au démarrage, les données sont copiées d’un disque A vers un disque B ; le disque A est « démonté » virtuellement, empêchant tout accès même logiciel

- à l’extinction, les modifications du disque B sont recopiées, à la demande de l’utilisateur, sur le disque A

Le disque A reste sain tout le temps de l’exécution. Un redémarrage forcé (sans réécriture de B vers A) permet de revenir à la dernière configuration.

Quid des données personnelles et des clés USB / disques externes / clouds ?

C’est le maillon faible : ces preneurs d’otage peuvent s’attaquer à tout ce qui est accessible directement, y compris les disques branchés en USB, les accès réseaux déverrouillés, et les données synchronisées avec un service en ligne (cloud).

Dans l’idéal, et ce conseil date de l’époque où l’on se devait de douter de la fiabilité des disquettes 3.5″, sauvegardez en double, mais pas en même temps : un disque ou une clé après l’autre. Si l’une est infectée, l’autre reste saine tant qu’elle n’est pas branchée dans l’ordinateur vérolé.